칩 튜닝 등 파워트레인 데이터 조작을 통해 출력을 높이면, 엔진 제조업체에서 심사숙고해서 방지하려 했던 문제들이 야기될 수 있다. 예를 들면 연료 소모 증가, 배기가스 증가, 마모 및 파열 증가, 추가적인 안전성 위험성 등이다. 따라서 개별적인 컨트롤러 뿐만 아니라, 전체적인 온보드 네트워크가 이같은 공격을 막아낼 수 있는 메커니즘을 갖춰야 한다.

MEMA Brand Protection Council[1]에 따르면, 자동차 업계는 2008년에 부품 위조 때문에 재정적으로 120억 달러의 손해를 입었다. 프로스트앤설리번(Frost & Sullivan)의 전망에 따르면, 이 금액이 2011년에는 447억 달러 이상으로 늘어날 것으로 추정된다. 과거에는 부품 위조가 주로 윈드스크린 와이퍼, 오일 필터, 브레이크 패드 등과 같은 기계적인 것이었는데, 최근에는 위조 전자 부품이나 조작 전자 부품의 수가 늘고 있다.

게다가 컨트롤러의 도용 및 교체, 칩 튜닝이 증가하면서 상당한 손실을 야기하고 있다. 위조 부품이나 개조 부품은 다음과 같은 측면에서 결코 가볍게 넘길 문제가 아니다:

- 탑승자와 수리 정비공에게 무시할 수 없는 안전성 위험을 야기한다

- 자동차 제조업체 및 협력업체의 지적 재산을 침해한다

- 귀중한 일자리의 감소를 야기한다

- 때로는 조직적인 범죄 행위일 수 있다

또한 부품의 복잡성에 따라서 위험성이 크게 높아진다. 인피니언은 파워트레인과 관련해서 이와 같은 안전성 위험에 대처하기 위한 솔루션을 모색해 왔다. 파워트레인은 상업적인 이유에서 수년 전부터 주된 공격 대상이 돼 왔다. 예를 들어, 칩 튜닝은 애플리케이션 소프트웨어의 공장 출하 설정이나 조정 데이터를 조작하는 것을 말하는데, 얼핏 보기에 이것은 자동차로 더 높은 구동 성능이나 더 높은 출력을 달성할 수 있는 손쉬운 방법으로 생각할 수 있다. 그러나 칩 튜닝을 통해 출력을 높이면 엔진 제조업체에서 심사숙고해서 방지하고자 했던 문제들이 야기될 수 있다. 예를 들면 연료 소모 증가, 배기가스 증가, 마모 및 파열 증가, 추가적인 안전성 위험성 등이다. 제조업체의 보증을 받지 못하는 것은 이러한 결과들에 비하면 약소한 것이다. 때문에 개별적인 컨트롤러 뿐만 아니라 전체적인 온보드 네트워크가 이같은 공격들을 막아낼 수 있는 적당한 메커니즘을 갖춰야 할 것이다.

이 글에서는 최근의 90 nm 마이크로컨트롤러의 SHE(Secure Hardware Extension) 모듈의 구현 및 애플리케이션에 대해 간략하게 설명하고, 65 nm 디바이스의 HSM (Hardware Security Module)과 비교해서 살펴본다. 또 하드웨어 인터페이스, 메모리 보호, 칩 ID와 관련해서 인피니언에서 채택하고 있는 추가적인 보안 조처에 대해서 설명한다. 끝으로 적용 가능한 애플리케이션 분야와 향후의 발전 전망에 대해서 설명한다.

SHE(Secure Hardware Extension)

SHE은 독일 자동차 업체들의HIS (Hersteller Initiative Software)를 기반으로 한 것이다[2]. SHE는 자동차 전자 시스템에서 마이크로컨트롤러의하드웨어 확장으로 보안키를 소프트웨어 공격으로부터 보호하고 물리적 공격의 위험성을 상업적으로 허용 가능한 수준으로 낮추기 위한 것이다(전역 키나 특정 시리즈 패스워드를 사용하지 않는 등).

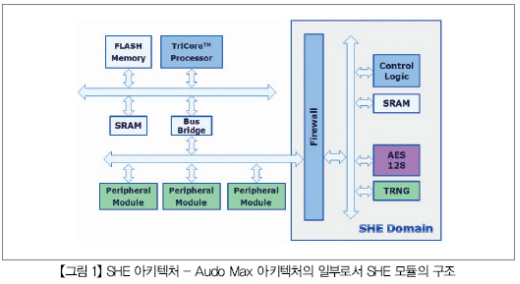

인피니언의 SHE 구현은 2009년 4월 1일에 발표한 Version 1.1 규격을 기반으로 하고 있다. Audo Max 마이크로컨트롤러 제품군(TC179x)의 하이엔드 디바이스 제품에 SHE 모듈을 구현하고 있다. 클록 속도가 최대 300 MHz에 이르고 최대 4 MB의 플래시 메모리를 포함하는 이들 디바이스 제품은 파워트레인 및 새시 등의 애플리케이션에 이용하기에 적합하도록 설계됐다. 그림 1은 Audo Max 아키텍처의 일부로서 SHE 모듈의 구조에 대해서 보여주고 있다. 이 모듈은 다음과 같이 4개의 주요 하드웨어 요소로 이루어졌다[2]:

- 암호화 규격 AES-128에 따른 대칭 블록 암호화를 위한 하드웨어 가속화기[3]

- 128비트 난수 생성을 위한 TRNG(True Random Number Generator)

- 암호화 키 및 데이터를 저장하기 위한 보안 메모리 영역

- SHE 내의 컴퓨팅 연산과 메모리 액세스를 모니터링 하기 위한 제어 로직

SHE가 지원하는 주요 암호화 동작은 메시지의 보안 인코딩 및 디코딩과 다양한 통신 노드의 메시지 및 데이터 인증이다.

AES(Advanced Encryption Standard)는 미국의NIST(National Institute of Standards and Technology)에서 2000년 10월에 DES 및 3DES의 후속 기술로 발표한 대칭 암호화 알고리즘이다. 이의 변형인 AES-128은 고정 블록 및 키 크기가 각기 128비트이다. 메시지 인코딩 및 디코딩을 위해서 AES-128 하드웨어 가속화기는 단일 128비트 데이터 블록을 위해서는 ECB(Electronic Cipher Codebook) 및 더 큰 데이터 크기(n x 128비트 블록)를 위해서는 CBC(Cipher Block Chaining)의 2개 동작 모드를 지원한다. 두 동작 모드 모두 단일 128비트 블록을 1 s 이내에 인코딩 및 디코딩한다.

암호화 기술에 있어서 MAC(Message Authentication Code)은 전송(비암호화) 메시지를 인증하기 위한 디지털 지문을 생성하는 것이다. 그러므로 감시에 걸리지 않고 전송 메시지를 조작하는 것을 방지할 수 있다.

SHE 모듈은 Miyaguchi-Preneel 기법을 채택해서 AES-128 블록 암호화 및 비밀 키를 이용해서 MAC을 생성한다. SHE 모듈은 PRNG(Pseudo Random Number Generator) 를 이용해 요청-응답-인증을 위한 128비트 난수를 발생시킨다. 시작 값은 TRNG가 발생시킨다. PRNG의 작업은 통계적 분석으로 진 난수 비트 시퀀스와 최대한 구분할 수 없는 비트 시퀀스를 발생시키는 것이다.

SHE 모듈 애플리케이션

SHE의 중요한 요구 중 하나가 보안 부트가 가능해야 한다는 것이다. 이것은 마이크로컨트롤러를 부팅할 때마다 MAC 인증을 통해 내부 플래시 메모리 내용이 정당한 것인지를 검사하는 것이다.

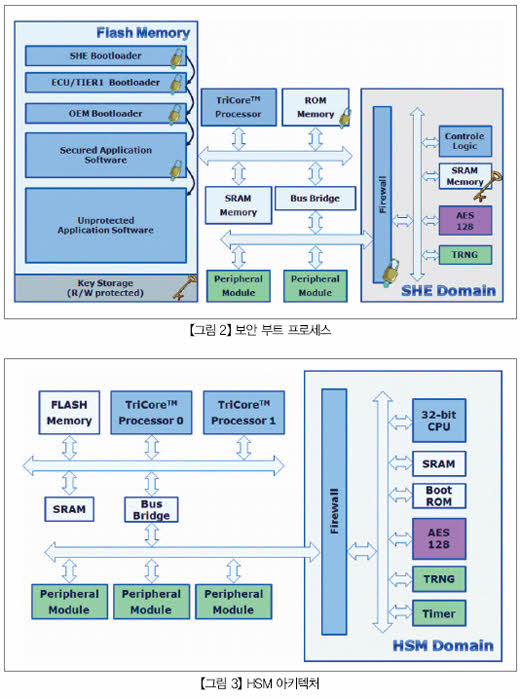

검사할 메모리 영역의 크기를 선택할 수 있다. AES 하드웨어 가속화기는 내부 플래시 메모리의 128킬로바이트를 10 ms 이내에 검사할 수 있다. “보안 부트”시에 TriCore 프로세서가 리셋 후에 부트 ROM의 스타트업 펌웨어를 실행함으로써 그림 2에서 보는 것과 같이 SHE 시작 프로그램(부트로더)으로 표시된 소프트웨어 시퀀스가 정당한 것인지 검사한다. 검사가 성공적으로 이루어졌으면, 여기에 저장된 프로그램 코드를 실행하고 추가적인 소프트웨어 시퀀스를 검사할 것인지 결정한다. 그리고 끝으로 애플리케이션 소프트웨어 비보호 부분으로 분기한다.

또 다른 동작 모드인 “보안 부트”는 애플리케이션을 시작한 후에 백그라운드로 보안 상으로 중요한 특정한 소프트웨어 시퀀스를 검사한다. 이에 따라 컨트롤러로 전환할 때 지연을 방지할 수 있으며, 또한 컨트롤러 네트워크의 응답 시간을 그만큼 단축할 수 있다.

요청-응답-인증(Challenge-Response-Authentication) 기법은 공통적인 지식을 기반으로 통신 노드를 인증하기 위한 안전한 기법이다. 이 기법에서는 한 스테이션에서 문제를 정하면 다른 스테이션이 이 문제를 풀어서 특정한 정보를 아는 것으로 입증해야 한다. 암호화 기법에 따라 이 작업에 다양한 기법들을 사용할 수 있으나, 모든 기법들이 동일한 기본 원리를 바탕으로 한다. 예를 들어, 한 당사자(암호화 기술에서는 이를 흔히 Alice라 함)를 다른 이차 당사자(Bob이라 함)에게 인증하고자 하면 Bob이 Alice에게 난수 N을 전송한다(그러므로 Bob이 문제를 내는 것이다). Alice는 이 난수 N을 패스워드를 이용해 암호화하고 이 결과를 Bob에게 전송한다(그러므로 응답을 제공하는 것이다). Bob은 한편 동일한 난수를 Alice에게 알려준 패스워드를 이용해서 암호화하고 이 암호화 결과를 Alice로부터 받은 응답과 비교한다.

이렇게 해서 암호화된 메시지가 일치하면 Alice가 자신을 성공적으로 인증한 것이다. 여기서 중요한 점은 어느 스테이션도 패스워드를 전송하지는 않으며 단지 패스워드를 안다는 것을 증명한다는 것뿐이다. 이러한 보안 질의는 예를 들어서 시작 단계에서, 특정한 간격으로 반복적으로, 또는 사전에 지정된 이벤트가 발생했을 때 일어날 수 있다. 이에 따라 일련의 애플리케이션이 가능하다. 다음은 그 중의 세 가지 예이다.

- 전자식 이모빌라이저: 최근의 3세대 이모빌라이저는 키의 RFID 트랜스폰더와 이모빌라이저 사이의 통신(정당한 운전자인지 확인)과 이모빌라이저와 엔진 컨트롤러 사이의 통신(자동차 해제/엔진 시동) 모두를 요청-응답-인증 기법을 이용해서 암호화 기술로 보호하고 있다

- 부품 보호: 보안 부트가 끝나면 도메인 컴퓨터(동체 도메인 컨트롤러 등)가 예를 들어서 관련 온보드 네트워크 도메인 컨트롤러의 정당성을 검사한다. 만약 ECU(Electronic Control Unit)가 도용된 것이거나 교체된 것이면 암호화 키가 응답을 하지 않고 ECU의 보호 시스템이 예를 들어서 애플리케이션 소프트웨어의 부팅을 방지한다(에어 컨디션, CD 체인저, 대쉬보드 디스플레이, 동체 게이트웨이 등)

- 칩 튜닝 방지: 오늘날 칩에 내장되는 마이크로컨트롤러의 플래시 메모리는 거의 전적으로 애플리케이션 소프트웨어와 조정 데이터를 저장하는 데 이용된다. 그럼으로써 두 가지 공격 시나리오가 가능하다. 마이크로컨트롤러를 복제품으로 바꾸는 것이나 프로그래밍 디바이스를 이용해서 외부 메모리나 디버깅 인터페이스를 통해서 메모리 데이터를 조작하는 것이다. 첫 번째 방법은 칩 풋프린트의 복잡성 때문에 거의 불가능하다(그리고 위에서 말한 부품 보호 방식으로 방지할 수 있다). 제삼자가 메모리 내용을 부당하게 읽거나 변경하는 것을 방지하기 위해서 TriCore 마이크로컨트롤러는 내부 플래시 메모리에 대한 읽기 및 쓰기 액세스를 차단하는 기능을 제공하며 외부 디버깅 인터페이스를 정지시키는 기능을 제공한다. 이와 같은 기능의 가장 주된 목적은 자동차 제조업체 및 협력업체의 지적 재산을 보호하기 위한 것이다

HSM(Hardware Security Module)

65 nm Aurix 마이크로컨트롤러 세대는 보안 기능을 한층 더 강화하고자 하는 고객들의 요구를 충족하도록 설계되었다. 이 마이크로컨트롤러 제품은 범유럽 연구 프로젝트인 EVITA의 프레임워크에 따라서 보안성을 더욱 더 확대하고자 하기 위한 것이다[4][5][6].

SHE의 제어 로직과 달리 HSM 모듈은 유연한 멀티태스킹 32비트 암호화 프로세서를 채택한다. 또한 128비트 AES 하드웨어 가속화기를 위해서 ECB(Electronic Code Book) 및 CBC(Cipher Block Chaining) 이외에 CFB(Cipher Feedback), CTR(Counter Mode), OFB(Output Feedback for PRNG function), GCM(Galois Counter Mode), XTS(XEX-TCB-CTS) 같은 강력한 대칭 컴퓨팅 모드를 추가하고 있다.

파워트레인 애플리케이션은 자동차의 내부 통신이 중요하므로 비대칭 암호화 컴퓨팅 동작을 위해서 하드웨어 가속화기를 추가하지 않았다. 그러므로 여기서 선택하고 있는 구현은 중간적인 EVITA HSM 변형에 가깝다. 이 구현의 목적은 메인 애플리케이션과 상관없이 자율적으로 백그라운드에서 기능을 수행할 수 있는 유연하면서 강력하고 자유롭게 프로그램 가능한 마이크로컨트롤러 서브시스템을 구현하는 것이다(그림 3).

HSM 서브시스템은 로컬 부트 ROM 내에서 파워온 콜드 스타트(key-on 상태의 운전 사이클 등) 후에 시작되며, 이에 따라 애플리케이션 소프트웨어에 대해 알지 않고서도 백그라운드로 작동을 시작할 수 있다.

HSM 모듈 애플리케이션

다양한 애플리케이션이 가능한데 여기서는 정비소 테스터 인증을 예로 들어 살펴보자. 문제는 수리 작업을 위해서 로컬 자동차 네트워크 내의 보안 ECU를 일시적으로 외부로 개방하는 것이다.

이 작업에는 비대칭 암호화 기법이 선호된다. 이는 이 기법이 전체적인 자동차 시리즈의 보안을 손상시키지 않으면서 같은 시리즈의 모든 자동차로 하나의 공용키만 구비할 수 있기 때문이다. 정비소 테스터가 네트워크의 ECU로 자신을 정당한 것으로 확인시키기 위해서는 자동차 제조업체가 테스터로 개인 키를 부여해야 한다. 그러면 정비소 테스터와 ECU가 예를 들어서 Diffie-Hellman 기법을 이용해서 키를 교환하고 계산된 세션 키를 이용해 안전한 대칭 데이터 전송을 실시할 수 있다. 또 다른 가능한 애플리케이션으로서 충전소에서 전기차를 인증하는 것이나 추가적인 소프트웨어 기능을 작동하는 것을 들 수 있다.

요약 및 전망

SHE(Secure Hardware Extension)와 관련해서 90 nm TC179x 마이크로컨트롤러는 모듈러 방식의 하드웨어 및 소프트웨어 기법을 지원한다. 이의 확장 규격이자 후속 규격으로서 65 nm 디바이스의 HSM(Hardware Security Module)은 새로운 활용 가능성을 제시하고 있다. 전통적인 파워트레인 이외에도 전기차(온보드 및 오프보드 차저, 배터리 관리 등), 능동 및 수동 안전성(자동차 도메인 컴퓨터, 운전자 지원 시스템), 온보드 전자장치(타코그래프, 타코미터), 차-대-차(V2V) 및 차-대-인프라(V2I) 통신 등의 애플리케이션이 가능하다.

AEM(오토모티브일렉트로닉스매거진)

<저작권자 © AEM. 무단전재 및 재배포 금지>