.jpg)

비즈니스 IT와 임베디드 제품 IT는 다목적 시스템으로 융합되고 있다. 자동차 사이버 보안에 대한 ISO 21434 표준은 제품, 프로젝트 및 조직의 보안 위험을 완화하기 위한 지침을 제공한다. Vector가 작성한 이 기사는 ISO 21434에 따른 체계적인 보안 엔지니어링에 설명하고 있으며 ISO 21434의 효율적인 구현을 위한 글로벌 프로젝트의 실제 사례 소개한다.

글 | 크리스토프 에베르트(Christof Ebert), 제롬 존(Jerome John) Vector Informatik, 김승훈 Vector Korea

크리스토프 에베르트는 Vector 컨설팅 매니징 디렉터이자, 슈투트가르트 대학 및 파리 소르본 대학의 교수이다.

제롬 존은 Vector 컨설팅 컨설턴트로 전문분야는 사이버 보안 및 소프트웨어 기술이다. 슈투트가르트 대학교에서 정보 기술 석사 학위를 취득했다.

김승훈은 Vector Korea컨설팅 사업부장으로 전문분야는 차량 아키텍처, 사이버 보안 그리고 기능안전이다.

자동차 사이버 보안 위험

자동차 사이버 범죄가 급격히 증가하고 있다. 사이버 범죄 투자 수익은 지난 몇 년 동안 극적으로 변화했다. 전 세계 불법 마약 거래가 연간 4000억 달러에 달하는 수익을 가져가고 있는 데, 소위 랜섬웨어에 중점을 둔 사이버 범죄는 이보다 더 많은 수익을 창출하고 있다. 그림 1은 치명적인 공격이 거의 기하급수적으로 늘어나는 기울기를 보여주고 있다[1].

사이버 범죄의 유형은 다양한데, 의도하지 않은 동작을 유발하기 위해 차의 기능을 변경하고, 서비스 거부(Denial-of-Service, DOS) 공격 및 랜섬웨어를 사용하여 오작동을 일으키거나 정상적인 기능을 손상시키도록 데이터 및 소프트웨어를 조작하는 등 여러 가지가 포함된다. 모든 경우에 공통적인 것은 제조업체가 출시한 다양한 차량 구성 요소에 대한 초기 승인된 품질이 더 이상 보장되지 않는다는 점이다. 이런 경우 차량 안전에 위험이 존재하기 때문에 더 이상 운전해서는 안 된다. 분명히 보안 없이는 기능 안전도 없다. 자동차 보안이라는 특정 과제를 기반으로 자동차 제조업체와 공급업체는 자동차 전기전자 시스템 조작을 효과적으로 보호해야 한다.

.jpg)

그림 1 | 보고된 차량에 대한 심각한 사이버 보안 공격

위험 중심 사이버 보안

위험 중심 사이버 보안은 보안 요구 사항을 설계와 테스트에 직접 연관시킨다[1,2,3,4]. 차량 개발 프로세스에서 보안을 달성하기위해 다음 항목을 고려해야 한다.

- 표준화된 프로세스 모델은 전체 개발 프로세스를 기반으로 하는 체계적인 접근 방식을 위해 필요하다. 이는 요구 사항의 분석으로부터 시작하여 컴포넌트 와 네트워크의 설계 및 개발 그리고 테스트에 이르기까지 과정을 포함한다.

- 빠른 소프트웨어 업데이트는 ECU 소프트웨어의 취약점을 해결하는 것이 목적이다.

- 최신 기술과 장기적인 보안 요구사항을 충족하는 신뢰 할 수 있는 프로토콜을 사용해야 한다. 이것은 보안과 관련하여 보통 암호화 키와 결합된다. 따라서 차량의 수명 주기 동안 이 키를 관리해야 한다.

- 차량 내 네트워크 및 시스템 아키텍처는 유연성과 확장성이 있어야 하며 보안을 고려하여 설계되어야 한다.

위험 중심 보안은 전체 수명 주기에 걸쳐 늘어나는 보안 위협과 증가하는 복잡성 사이의 균형을 유지하는 데 도움이 된다. 사이버 보안은 보안이 충분하지 않아 공격이 성공하여 받게 되는 모든 피해에 대한 비용을, 적절한 보안 메커니즘의 구현과 생산 종료 이후에도 차량의 수명 주기 동안 최신 상태로 유지하는 데 소요되는 비용으로 상쇄시킬 수 있어야 한다.

그림 2는 ISO 21434에서도 요구하는 위험 중심 사이버 보안 방법을 보여준다.

.jpg)

그림 2 | 위험 중심 사이버 보안 분석 프로세스

ISO 21434 표준 요약

ISO 21434는 2021년 발행되기 몇 년 전 제정단계부터 이미 자동차 사이버 보안의 주요 근거가 되었다.

Vector Consulting은 초기 집필팀의 일원으로서 ISO 27001과 같은 기존 보안 표준이 거버넌스 및 비즈니스 IT에 과도하게 집중되어 있다는 점을 인식하고 오랫동안 자동차 사이버 보안 표준 초안을 작업해 왔다.

ISO 21434는 위험 중심 접근방식을 기반으로 하며 제품, 프로젝트, 조직 차원에 대한 대처를 명확하게 구분한다. 이는 ISO 26262와도 밀접한 관계를 가지는데, 국제 표준화 기구 (International Organization for Standardization, ISO)에서는 두 표준에 중복된 요구사항의 기술을 피하기 위해 서로를 참조하고 있다. ISO 26262에 비해 ISO 21434는 더 추상적으로 정의되어 있는데, 특정 기술, 솔루션 또는 개선 방법을 지정하지 않으며 자율 주행 차량이나 도로 인프라에 대한 특정 요구 사항도 없다. 이는 기능 안전 표준이 너무 기계적이고 서술적으로 기술되었던 측면이 있었기에 그럴 만도 하다. 또한, ISO 21434는 최첨단 사이버 보안 원칙을 다루지만 구현에 대한 지침은 많이 제공하지 않는다. 이러한 부분은 시간이 지남에 따라 확장될 것으로 예상된다.

ISO 21434가 SAE J3061과 어떤 관련이 있는지에 대해 자주 질문을 받는다. SAE J3061은 이전 몇 년 동안 단기 수정을 제공하였다. ISO 21434가 나오게 되면서 여러 가지 이유로 SAE J3061을 대체하게 되었다. 먼저, 두 표준의 상위 수준 보안 프로세스는 대부분 호환된다. 그리고, SAE J3061은 부록 A에서도 위협 및 위험 분석(Threat analysis and risk assessment, TARA)을 위한 다양한 방법을 소개하고 있다. ISO 21434는 기능 안전에서 분리시켜 사이버 보안에만 중점을 둔 보안 프로세스를 다룬다. 효율성을 확보하고 중복되는 부분을 줄이기 위해 ISO 26262 를 참조하고 방법을 공유한다. 요약하면 ISO 21434는 보안 작업 산출물, 조직 및 TARA와 같은 방법에 대해 더 정확하다. Vector Consulting의 경험으로 볼 때, SAE J3061을 적용 중이면 ISO 21434로 쉽게 전환할 수 있다.

ISO 21434는 사이버 보안 위험 관리 및 거버넌스를 포함하는 사이버 보안 관리 시스템(UNECE R.155 CSMS)을 구현하는 데 사용할 수 있다. 조직 차원의 활동은 주로 필요한 사이버 보안 거버넌스를 설정하고 회사에 사이버 보안 문화를 정착시키는 것이다. 여기에는 다양한 프로젝트 팀 간의 정보 공유 시스템 도입, 필요한 새로운 사이버 보안 도구 조달 및 교육도 포함되어야 한다. 조직은 가동중인 IT 보안 시스템을 재평가하고 조직 차원에서 감사를 계획해야 한다.

ISO 21434를 기준으로 하는 프로젝트 차원의 활동은 프로젝트에서 명확하게 식별하는 역할과 책임을 가지는 잘 정의된 관리 시스템을 필요로 한다. Automotive SPICE (ASPICE)와 같은 프로세스 프레임워크가 가동 중인 경우, 이러한 프로세스 요구사항의 대부분이 충족된다. 실제로 Vector Consulting은 기능 안전, 사이버 보안 및 ASPICE 분야 전반에 걸쳐 불충분한 요구사항 엔지니어링, 추적성, 테스트 방법론, 프로젝트 관리 및 위험 관리에서 유사한 약점을 발견한 바 있다.

프로젝트는 명확히 할당된 역할과 책임이 정의된 사이버 보안 계획을 기준으로 시작하는 것을 권장한다. 또한 여기에는 컴포넌트를 재사용하고, 상용 컴포넌트를 가져오고, 오픈 소스 모듈과 같이 비 상용 컴포넌트를 직접 사용하기 위한 지침을 포함한다. 마지막으로 사이버 보안 계획은 프로젝트 차원에서 필요한 사이버 보안 평가에 대한 정보를 제공한다.

ISO 21434를 통한 실질적인 보안 엔지니어링

다음 사례는 ISO 21434가 실제로 어떻게 단계적으로 적용되는지 보여준다. 사례 연구는 첨단 운전자 지원 시스템 (Advanced Driver Assistance Systems, ADAS) 프로젝트에서 가져온 것으로 기사의 형식에 맞게 단순화하였다.

1단계: 아이템 정의

아이템 정의는 구성 요소의 범위를 정의하기 위해 필요하다. 정의된 범위는 시스템의 자산을 식별하기 위한 참조로 사용된다. 이 예에서 아이템은 넓은 의미에서 전체 ADAS 시스템을 말한다. 최상위 네트워크 아키텍처는 그림 3과 같으며, CAN 프로토콜을 통해 모든 통신이 이루어진다고 가정한다. 외부 인터페이스는 기본 아키텍처를 기반으로 식별된다. 이 시스템은 4G 네트워크를 통해 OEM 클라우드 인프라와 통신할 수 있는 기능이 있으며 게이트웨이 모듈에 연결된 OBD 단자가 있다.

.jpg)

그림 3 | ADAS 네트워크 아키텍처의 예

2단계: 자산 식별

다음 단계는 아이템 범위에 속한 모든 자산을 나열하는 것이다. 자산은 예를 들어 기능 안전 목표, 재정적 위험, 운영 비용 및 개인 정보 보호와 같이 손상될 때의 위험 또는 가치를 기반으로 선택된다. 다음은 ADAS 시스템의 자산(Asset, A) 예이다.

- A1: ADAS가 송수신하는 네트워크 메시지

- A2: 안전 메커니즘을 포함한 ADAS 소프트웨어

- A3: 보안 키

- A4: 운전 이력 및 기록 데이터

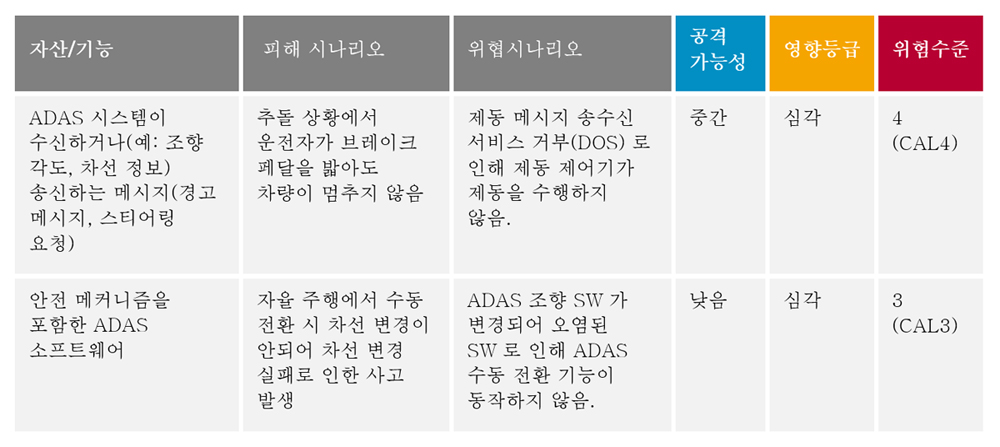

3단계: 위협 분석 및 위험 평가(Threat analysis and risk assessment, TARA)

식별된 자산을 기반으로 다음 단계인 TARA를 수행한다. TARA는 자산이 위협에 의해 사이버 공격을 받았을 경우에 대해 피해 시나리오의 영향 등급과 공격 가능성 등급을 체계적으로 평가하여 위험 수준을 1(매우 낮음)에서 5(매우 높음)까지의 척도로 결정한다. 나아가 결정된 위험 수준에 따라 위험 처리 조치를 계획하고 실행할 수 있다. ISO 21434는 CAL1(낮음)에서 CAL4(높음)까지 모든 위협에 대해 사이버 보안 보증 수준(Cybersecurity assurance level, CAL) 적용을 선택적으로 제안한다. 다음은 피해 시나리오(Damage Scenario, DS)에 대한 몇 가지 예이다.

- A1-DS1: 추돌 상황에서 운전자가 브레이크 페달을 밟아도 차량이 멈추지 않음

- A2-DS2: 자율 주행에서 수동 전환 시 차선 변경이 안되어 차선 변경 실패로 인한 사고 발생

이를 기반으로 위협(Threat, T)을 식별하며 다음과 같다.

- A1-DS1-T1: 제동 메시지 송수신 서비스 거부(DOS) 로 인해 제동 제어기가 제동을 수행하지 않음.

- A2-DS2-T2: ADAS 조향 SW가 변경되어 오염된 SW로 인해 ADAS 수동 전환 기능이 동작하지 않음.

표 1은 공격 가능성 등급과 영향 등급을 보여준다. 위에서 식별된 자산과 피해 시나리오를 기반으로 위협을 평가하여 위험 수준과 CAL을 산출하였다.

표 1 | TARA 분석의 예

4단계: 사이버 보안 목표 및 사이버 보안 요구 사항

위험을 완화하기 위해 사이버 보안 목표를 식별하고 효과에 따라 평가한다. 사이버 보안 목표는 최상위 수준의 사이버 보안 요구 사항이다. 각 사이버 보안 목표로부터 하나 이상의 사이버 보안 요구사항들이 도출되고, 모든 사이버 보안 요구사항에 대해 하나 이상의 기술적 사이버 보안 요구사항이 도출된다. 이 예에서는 다음과 같다.

- 사이버 보안 목표(Cybersecurity Goal, SG) A1-T1-SG1

시스템은 운전자 지원 시스템에서 보낸 메시지가 조작되는 것을 방지해야 한다.

- 사이버 보안 요구 사항(Cybersecurity Req., SeR) SG1-SeR1

운전자 지원과 센서 간의 통신 무결성이 보장되어야 한다.

- 기술 사이버 보안 요구 사항(Technical Cybersecurity Req., TSeR) SG1-SeR1-TSeR1

메시지 인증 코드 (MAC)은 RSA2048 알고리즘을 사용하여 SHE(Secure Hardware Extension)와 호환되는 HTA(Hardware Trust Anchor)로 계 산되어야 한다.

- 기술 사이버 보안 요구 사항(Technical Cybersecurity Req., TSeR) SG1-SeR1-TSeR2

MAC은 x바이트로 줄인 형태로 사용한다.

5단계: 추적성

추적성은 일관성을 유지하고 위험부담을 완화하는 데 도움이 된다. 변경 사항이 발생하고 지속적인 빌드 활동 중에도 적용범위와 일관성을 보장하는 데 필수적이다.

그림 4는 요구사항을 설계와 테스트에 연결시키는 추상화 모델을 보여준다. 한 예로, 부정적인 요구 사항, 즉 해커가 공격하기 위해 필요한 내용을 분석하고, 이로부터 해당 공격의 실현 가능성을 낮추기 위한 솔루션을 도출한다. 이것은 초기 TARA 및 보안 요구 사항 정의에서 완전한 추적성을 보장한다.

.jpg)

그림 4 | 삼중 피크 추상화모델에서 사이버 보안의 추적성

6단계: 설계

ADAS 시스템은 자산에 대해 TARA에서 발견된 위험 때문에 설계 변경을 필요로 한다. 사이버 보안 목표 SG1은 시스템이 네트워크 신호의 조작을 막기 위해 탐지 및 방지 메커니즘을 갖추고 있어야 한다는 점을 강조한다. 사이버 보안 개념을 기반으로 하여 탐지 및 방지 메커니즘을 설계할 수 있다.

이로 인해 하드웨어 설계도 변경해야 할 수 있다. 이 사례연구의 경우 HTA를 사용해야 한다. 소프트웨어의 경우MISRA 및 CERT 지침을 통한 보안 코딩은 보안 악용으로 이어질 수 있는 설계와 코드상의 오류를 방지하기 위해 적용한다. 대부분의 공격은 부적절한 설계로 인해 발생한다는 점을 항상 염두에 두어야 한다.

7단계: 통합 및 검증

이 단계에서의 주된 목표는 통합 구현된 보안 메커니즘이 사이버 보안 목표 및 요구 사항을 충족하는지 확인하는 것이다. 다음은 일반적으로 사이버 보안 검증 및 확인을 위해 권장되는 방법들이다.

- 단위 수준 검증: 정적 및 동적 코드 품질 분석은 단위 수준에서의 강건성과 함께 MISRA 및 CERT와 같은 보안 코딩 지침에 중점을 둔다. 자동화 도구는 코드 품질 분석(Code Quality Analysis, CQA)을 수행하고 테스트 보고서를 생성하는 데 사용한다.

- 기능 테스트: 요구 사항을 기반으로 하는 테스트는 시스템 설계 및 아키텍처의 기본적 결함을 식별하는 데 도움이 될 수 있다. 이 예에서 아이템의 정의 부분에서 설명한 실제 기능은 추가적인 보안 조치로 인해 기능의 성능이 손상되지 않았음을 시스템 차원에서 테스트한다.

- 퍼지 테스트: 퍼지 테스트는 예상 범위와 영역을 넘어서는 다양한 차량 통신 프로토콜을 테스트하는 데 사용된다.

- 침투 테스트: 침투 테스트는 구성 요소 및 시스템 차원에서 독립적으로 수행되는 테스트 전략이다. Gray Box Penetration Test[5]라는 테스트방식이 높은 효율성과 효과를 보여 이에 적합함이 입증되었다.

8단계: 개발 후 단계

유지보수 및 업데이트 관리는 제품 개발 과정 중에 준비되어야 한다. 여기에는 제품의 생산, 일반적인 운영 및 유지 관리, 그리고 마지막으로 폐기까지 포함된다. 사고 대응, 보안 경고 알림, 소프트웨어 패치와 배포 같은 활동을 위해 예산, 시간, 인력을 확보해야 한다. 이를 몇 가지 단계로 나누어 볼 수 있다.

- 생산: 제품을 제조하고 조립하는 동안 여러 사이버 보안 요구 사항을 준수해야 한다. 예를 들어, 최종 생산라인에서 HTA의 메모리에 공급업체 또는 OEM 관련 암호 키 재료를 투입하는 것을 계획하고 처리해야 한다.

- 운영 및 유지보수: 모든 조직은 지속적인 사이버 보안 활동의 일환으로 프로젝트와는 독립된 모니터링 조직을 운영할 필요가 있다. 조직은 사이버 보안 이벤트가 발생했을 때 미리 정의하고 합의한 사이버 보안 사고 대응 계획에 따라 보안 사고를 처리해야 한다.

- 폐기: 제품 폐기시에 사이버 보안과 관련된 정보가 여전이 포함되어 있을 수 있으므로 이를 위한 폐기 단계에서의 절차 등에 대해 고려가 필요하다.

결론

차량 내에 IT 제품의 개발과, 생산 및 운영 분야의 기업 IT가 융합되면서 자동차 사이버 보안은 큰 연계성을 얻게 되었다[1, 2, 3, 4]. 이는 자동차 기능 안전을 위한 전제 조건이며 이해하기 쉽고 체계적으로 구현되어야 한다. ISO 21434는 자동차 사이버 보안을 위한 기본적인 지침으로, 이를 위한 프레임워크를 제공한다. 그러나 이를 실제 개발 프로세스로 정의할 때 있는 그대로 가져다 쉽게 적용할 수 있는 것은 아니다. ISO 21434를 효과적이고 효율적으로 구현하기 위해서는 전문적인 경험과 가이드가 필요하다. 이는 특히 차량 법규(UNECE R.155 CSMS)와 관련하여 나중에 그 효과가 입증되어야 하는 경우에 더욱 그렇다.

사이버 보안은 단지 보안 관련 조직 뿐만 아니라 제품의 수명 주기와 관련된 모든 관련자들의 책임이다. 깊이 있는 시스템 엔지니어링부터 시작하여 전체 제품 수명 주기 동안 관리되고 추적할 수 있는 총체적인 접근 방식이 필요하다.

참조문헌

[1] https://nvd.nist.gov/vuln/search/results?form_type=Basic&results_type=overview&query=CVE-2021&search_type=all

[2] ISO/SAE 21434. Road vehicles - Cybersecurity engineering. ISO, 2021. https://www.iso.org/standard/70918.html

[3] Burton, S., C. Ebert et al: Informationssicherheit im Automobil. VDI Conference Proceedings „Elektronik im Kraftfahrzeug“, Baden-Baden, 2007.

[4] Kim, S. und R. Shrestha: Automotive Cyber Security. Springer, 2020.

[5] Ebert, C. and R. Ray: “Penetration Tests for Cybersecurity”. Springer. atz Elektronik. No. 6, 2021. https://www.springerprofessional.de/penetrationstests-fuer-cybersecurity/19219720

추가정보 문의: consulting@kr.vector.com

AEM(오토모티브일렉트로닉스매거진)

<저작권자 © AEM. 무단전재 및 재배포 금지>